Charte Informatique ou

Charte des Systèmes ou d’Information

Le principe d’une telle charte :

- Rappeler aux salariés le contexte légal liés aux Technologies de l’Information

- Exprimer auprès des salariés les limites spécifiques au contexte de l’entreprise avec transparence.

- Lister les bonnes pratiques, les précautions d’hygiène de l’usage du système d’information au cœur de l’entreprise.

- Protéger à la fois l’employeur et les salariés de l’entreprise, vis-à-vis des responsabilités respectives

- Evoluer au gré de l’évolution de l’entreprise, des lois, et des services du système d’information.

Applicabilité :

Pour qu’elle soit pleinement applicable donc opposable au salarié ou exploitable en cas de conflit, la charte informatique doit être :

- Soumise à l’avis des membres du Comité d’Entreprise,

- Faire l’objet d’un dépôt au greffe du conseil de prud’hommes

- Transmise à l’Inspection du Travail accompagné de l’avis du CE.

- soit signée par chaque collaborateur (ce qui peut s’avérer simple au début deviendra complexe à gérer lorsque celle-ci évoluera), soit intégrée ou annexée au règlement intérieur (ce qui peut sembler un peu plus long mais plus facile à faire évoluer.

- Communiquée à tous les salariés concernés et mis à disposition (affichage, lien intranet,..)

Contenu d’une charte :

La charte va être présentée au CE, lue par les salariés : elle doit être la plus succincte possible, claire, avec des termes compréhensibles par tous les salariés. Attention aux chartes de plus de 10 pages…

Voici les thèmes principaux à aborder.

Usage Professionnel

Les comptes utilisateur / politique des mots de passe :

Un compte utilisateur est théoriquement nominatif : les salariés ne doivent pas communiquer leur compte+mot de passe.

Le choix du mot de passe peut (doit) être imposé par une stratégie du SI sur la longueur, la complexité etc.. La stratégie doit être présentée et expliquée, ainsi que les règles de choix de mot de passe complexes. De même les conditions de divulgation du mot de passe doit être claire (exemple vis-à-vis d’un service Support).

Courrier électronique

Rappeler les limites sur les pièces jointes, le nombre de destinataires simultanés ainsi que les recommandations sur les mailings, l’écriture en majuscule, l’usage de canaux de communications alternatifs (téléphone, chat, visio,…)…

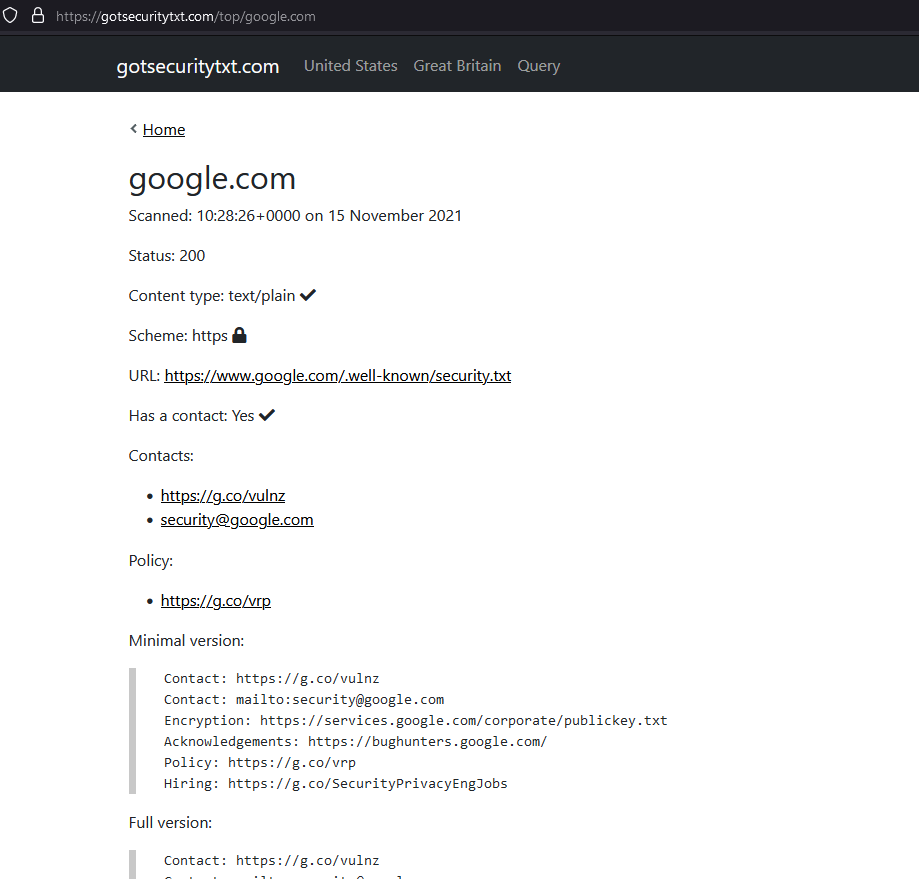

Usage d’internet (et filtrage)

La navigation sur internet peut être « libre » depuis l’entreprise mais un filtrage doit être imposé vis à vis des sites web à caractère illégal. Si l’entreprise a une politique de filtrage supplémentaire (drive Google/Microsoft/Apple/Dropbox, jeux en ligne,…) la nature du filtrage doit être exposée ici.

Pour le reste, il s’agit évoquer le respect du droit (auteur, terrorisme,…).

Droit à la Déconnexion

En vigueur depuis janvier 2017, les salariés ont droit à la déconnexion informatique. Il s’agira de rappeler les devoirs des managers, des règles de déconnexion automatique (en fonction des horaires), des bonnes pratiques.

Sauvegarde et protection des données professionnelles

Les salariés doivent être sensibilisés à la valeur des données qu’ils manipulent et stockent. Ces données doivent être protégées (niveau de confidentialité ?), soumises à des obligations de chiffrage ou stockées dans des emplacements protégés et sauvegardés (par opposition aux supports USB par exemple).

Publication sur internet et réseaux sociaux

Publier sur un blog professionnel, sur un espace Internet du site web de l’entreprise peut engager le directeur de la publication : une attention particulière doit être apportée aux collaborateurs qui sont en charge du contenu des sites webs.

Ce paragraphe peut être également l’occasion de préciser la latitude proposée par la Communication quant à l’usage des réseaux sociaux sous en-tête de l’entreprise ou au nom de celle-ci.

Téléphonie fixe et mobile

en cours…

Les Super Utilisateurs

en cours…

Usage à titre extra Professionnel

Cet usage est autorisé dans le cadre légal, l’employeur doit en revanche en définir ses propres contours et permettre au salarié de savoir si son propre usage à titre personnel des ressources de l’entreprise serait répréhensible ou pas. Cela concerne aussi bien l’usage de la téléphonie fixe, mobile, de la navigation internet, de la messagerie, du stockage de fichiers personnels (et des conditions de stockage).

Audit, journalisation, traitement des données personnelles

Par souci de transparence : il est primordial d’indiquer quelles sont les données collectées lorsque les salariés surfent, lorsqu’ils envoient/reçoivent des mails, etc… Il est également utile de rappeler les conditions d’accès aux données professionnelles des salariés par l’IT et les restrictions d’accès pour des données identifiées comme privées ou personnelles ou confidentielles.

En complément, des audits de sécurité, des recherches liés à dysfonctionnements peuvent être déclenchés et nécessiter des accès aux boites aux lettres, aux journaux d’activité, aux postes de travail,… Les salariés doivent en être informés et idéalement comprendre pourquoi cela peut être nécessaire.

La partie « traitement des données personnelles » vise à décrire la situation de l’entreprise vis à vis du règlement européen (sans pour autant faire doublon avec le registre CIL). Il faut indiquer combien de temps les données sont conservées, pour quels usages, quelle nature des données et comment s’informer davantage auprès du CIL (ou DPO).

Annexe

Un rappel des textes légaux en vigueur.

Quelques liens utiles :

Watchguard

Droits Finances

Olfeo

Journal du Net

Pour finir et si vous avez des doutes : faites vous accompagner par un Avocat pour la validation de la charte Informatique de votre entreprise.